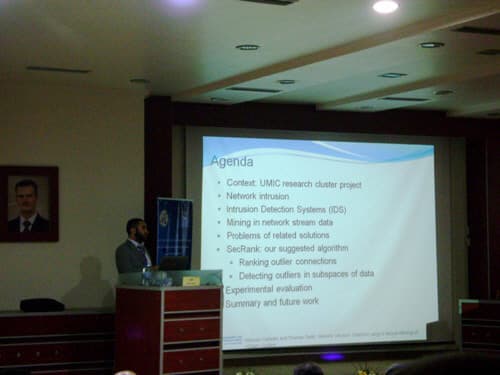

ضمن الأبحاث العلمية التي تم تقديمها خلال أعمال ندوة "أمن الشبكات الحاسوبية" التي نظمتها "الجمعية العلمية السورية للمعلوماتية" بالتعاون مع "جامعة حلب" قدم المهندس "مروان حساني" من قسم معالجة واستكشاف المعطيات- جامعة آخن التقنية-ألمانية بحثاً بعنوان /اكتشافات اختراقات الشبكات باستخدام عملية ترتيب آمنة للاتصالات الغريبة المختبئة/.

حول مضمون محاضرته يقول المهندس "مروان حساني": «إن اكتشاف اختراقات الشبكات قد جذب الكثير من الاهتمام في مؤسسات البحث العلمي والشركات المهتمة بأمن شبكات الكمبيوتر في الآونة الأخيرة حيث يحاول المهاجمون عبر الاختراق أن يقوموا بأنشطة غير مشروعة داخل الشبكة مستخدمين اتصالات Connections التي تبدو من حيث الشكل أنها سليمة وغير مضرة».

إن اكتشاف اختراقات الشبكات قد جذب الكثير من الاهتمام في مؤسسات البحث العلمي والشركات المهتمة بأمن شبكات الكمبيوتر في الآونة الأخيرة حيث يحاول المهاجمون عبر الاختراق أن يقوموا بأنشطة غير مشروعة داخل الشبكة مستخدمين اتصالات Connections التي تبدو من حيث الشكل أنها سليمة وغير مضرة

وأضاف: «تهدف أنظمة كشف اختراقات الشبكات إلى التمييز بين هذه الهجمات وبين الاتصالات الاعتيادية عبر تجميع هذه الاتصالات ضمن عائلات بحسب التشابه فيما بينها وبما أن الشبكة تكون عادة عرضة لأشكال جديدة من الاختراقات غير تلك التي هوجمت بها مسبقاً فإنّ التكتيل Clustering لاتصالات الشبكة شائع الاستخدام في هذا المجال».

وتابع المهندس "مروان" حديثه: «وفي مجال التنقيب في المعطيات يهدف التكتيل إلى تقسيم العناصر إلى مجموعات /كتل/ مختلفة بحيث إن العناصر الموجودة في كتلة ما تكون متشابهة فيما بينها ومختلفة عن العناصر الموجودة في الكتل الأخرى وبعض العناصر تكون متناثرة ومختلفة عن كل الكتل الموجودة ولكنها بنفس الوقت ليس كثيفة بشكل كاف لتشكيل كتلة جديدة وتسمى هذه العناصر الأجسام الغريبة Outliers.

وعند تكتيل الاتصالات التي تتم ضمن شبكة ما تعتبر العديد من الاتصالات في الشبكة الغريبة اتصالات غريبة إذا ما قورنت بالاتصالات الطبيعية إلا أنها رغم ذلك ليست باختراقات للشبكة.

إنّ التعامل مع كل اتصال غريب على أنه اختراق أو هجوم سوف ينجم عنه الكثير من الإنذارات الخاطئة والحلول السابقة التي تعاملت مع هذه المشكلة لم تكن فعالة بشكل كاف حتى تستطيع اكتشاف الاختراقات المختبئة في فضاءات جزئية من مجموعة الاتصالات».

وأخيراً قال: «لقد قدمت في ورقة العمل هذه خوارزمية لترتيب الاتصالات الغريبة في الشبكة وذلك تبعاً لدرجة غرابتها وتستخدم الخوارزمية المقدمة تابعاً يعطي درجة غرابة أكثر للاتصالات الغريبة المنحرفة عن التكتلات المتواجدة في الفضاءات الجزئية من مجموعة الاتصالات، وبالإضافة إلى ذلك هناك تحد آخر عند البحث عن الاختراقات في الشبكة حيث قوم المهاجمون عادة بتجريب إجراء تغييرات بسيطة في الاختراقات الناجحة السابقة للحصول على اختراقات جديدة لذلك فإن التابع الذي تستخدمه الخوارزمية المقدمة يعطي درجة غرابة أكبر أيضاً للاتصالات الغريبة الموجودة في نفس الفضاء الجزئي المحتوي على اختراقات سابقة وبهذا فإننا نقلل من عدد الإنذارات الخاطئة بشكل كبير عند اعتبار أن الاختراقات هي تلك الاتصالات الغريبة المنحرفة بشكل كبير عن الكتل الموجودة أو تلك الواقعة في الفضاءات الجزئية المشبوهة».